AyMINE – Technischer Bericht (Englisch)

abra

am

- Produkte, Vermögenswerte, Kauf und Ve

- Verwalten des Property & Business Moduls

- Auswahlprozess und Kauf

- Analytisches Modell

- Vermögenswerte

- Product Supplier

- Produktkategorien

- Produkteigenschaft oder Produktelement

- Projektziel

- Geschäftsangebot

- Kostenvoranschlag neu berechnen und bestellen

- Angebot und Preis Zugriffsrecht

- Erstellen und Verarbeiten von Aufträgen

- System order status query

- Preisliste

- Preisliste – Mengenrabatt

- Produkte und Waren

- Herkunft des Produktes

- Product Units

- Qualitätskriterien

- Qualitätskriterien

- DFMEA-Analyse

- HARA für Produkt

crm

- Kontakte, Adressbücher

- System-Berechtigungen und CRM-Modul-Einstellungen

- Adressbuch

- Adressbuch und Verwaltung

- Datenschutzerklärung

- Massenversand von Nachrichten in Übereinstimmung m

- Bulk E-Mail Footer

- Melden Sie sich ab und stellen Sie Einstellungen e

- Wie man die Daten einer Person richtig vergisst

- Massen-E-Mails

- Verträge

- Partner in einem Vertrag

- Vorlage für Nachrichten

- Gruppen von Kontakten

- Kontakt pro Person oder Firma

- Verwaltungsbereiche, Projekte, Kalender

frm

- introhelp_aplikace

- introhelp

- cliplink

- introhelp_dragdrop

- list_filtering

- AyMINE Framework

- Überblick über Module und Datentypen

- Richtlinie zur Aufbewahrung von Passwörtern

- framework Benutzerrechte

- Module AyMINE

- introhelp_shortcuts

- introhelp_settings

- introhelp_generalinfo

- introhelp_objectlist

- introhelp_privateobjectnotes

- introhelp_icons

- Systemberechtigungen bieten weitreichenden Zugriff

hr

- hrabout_userrights

- roles

- HR-Modul

- Digital Personnel Archive

- Registrierung von Arbeitsuchenden

- Abteilung verwalten / division data

- Position

- Worker

- Übersicht der Mitarbeiter

- Ein Überblick über Ihr eigenes Mitarbeiter

- Verantwortlich HR Manager

- Synchronisierende Mitarbeiter und Benutzer des Sys

- Arbeitsvertrag

- personalfolder

- modulesafety

sys

- sysrole

- sysfile_picturepublishing

- digiSign

- formattedtexts

- Systemverwaltung

- Public Client

- Gateways für externe Nachrichten konfigurieren

- Nachricht mit der Außenwelt

- E-Mail-Nachrichten

- Regeln für externe Nachrichten

- Sichere Geschäftskommunikation

- SMS direkt aus dem CRM senden

- Direkter Anruf aus CRM

- Dokumente und Dateien

- Zusatzfunktionen mit Dateien

- Dateien zwischen Objekten kopieren und verschieben

- Letzte Dateien

- Dashboard

- Revisionen und Kommentare

- Sicherstellung von Beiträgen und interne Diskussio

- Beziehungen zwischen den Datensätzen

- Beziehungstypen

- System Benutzer

- Benutzerverwaltung

- GDPR und Nutzer des Systems

- Sichere Anmeldung

- Krypto-Wallet

tsk

- 8D report

- FMEA

- FMEA – Wahrscheinlichkeit der Entdeckung

- FEMA Fehleranalyse

- FMEA-Analyseprozess

- FMEA – Auftretenswahrscheinlichkeit

- FMEA – Bewertung der Schwere

- Aufgaben-, Projekt- und Qualitätsma

- Task Management Modul Verwaltung

- Systemrechte für das Task-Management-Modul

- Tätigkeitsbericht

- Geschäftsfeld

- Meine Bereiche

- Qualifikation, Fähigkeit / Geschicklichkeit

- Erforderliche Kompetenzen

- GDPR und Adressbüch der Qualifikationen

- Rechte zur Verwaltung der Qualifikationen von Nutz

- Qualifikation des Benutzers oder Kontakt

- Aufträge

- Entscheidung

- Entscheidungsvariante

- Plan Template / Strategie

- Project role

- Projektdefinition

- Muster des Risikos

- Musteraufgabe – Arbeitsablauf

- Zuständigkeitsverteilung - RACI-Matrix

- Eine neue Aufgabe zuweisen

- Diskussion

- Complaints

- Verbesserungen und Präventivmaßnahmen

- Info

- Schlüsselwort

- Beratung

- Methodik und Qualitätsmanagementsystem

- Was macht die Methodik aus / SMJ

- tskMethodology records DE

- Plan

- Probleme, Tickets und ihre Verwaltung

- Kunden-Helpdesk

- Kundenservice Antwortgenerierung

- Interner Helpdesk

- Projekt

- Ausgangslage des Projekts

- Projektverwaltete Datensätze

- Projektzeitplan

- Projektplanung

- Projektteam oder Workflow-Team

- RACI-Matrix für das Projekt

- Renditeplan nach Baseline

- Aufzeichnungen und Protokolle

- Anfrage

- Risiko

- SLA-Helpdesk-Bedingungen

- Aufgabe

- Kanban Task Overview

- Meine Aufgaben

- Persönliche Aufgabe

- Aufgaben der Arbeitnehmer

- Benachrichtigungen und Nachrichten

- Hinweis – Anwendungsbeispiel

- Benachrichtigungen an sich selbst

Sichere Anmeldung

Sichere Anmeldung am System muss sicherstellen, dass die Person, die

- Passwort reicht nicht für Sicherheit

- Multi-Faktor-Login muss nicht unbedingt eingeführt werden, jeder kennt es vom E-Banking.

- Zwei-Faktor-Login-Optionen

- Sie müssen nicht immer zwei-Faktor-Login ausführen

- Installation in Chrome

- Auswahl des Anwendungs-Icons

- Android: Apka oder Installation via Chrome

Passwort reicht nicht für Sicherheit

Überschätzen Sie weder die Qualität Ihres Passwortes noch den Schutz davor.

Ein Passwort reicht für einen sicheren Login nicht aus. Wenn Ihr Passwort einfach ist, kann es schnell durch Brute-Force erkannt werden, das heißt, indem Sie verschiedene Optionen ausprobieren. Denken Sie daran, dass Computer viele tausend Mal schneller sind als Sie. Während Sie versuchen, ein Passwort einzugeben, wird ein Roboter Dutzende versuchen.

Das System widersteht Robotern, also ist es nicht so einfach, aber im Prinzip funktioniert das Modell und kann nicht effektiv verteidigt werden.

Selbst ein langes Passwort reicht nicht

Selbst wenn Sie ein Passwort haben, selbst wenn Sie 20 sinnlose Zeichen haben, müssen Sie damit rechnen, dass Sie es irgendwo eingeben, wo der Angreifer es erkennt. Alles, was Sie tun müssen, ist verwenden Sie einen Laptop irgendwo unter einer Überwachungskamera, und das Kennwort gelesen werden kann aus den Fingern von einem Kameramann. Es gibt viele andere Möglichkeiten, ein Passwort in einem öffentlichen Raum oder einem fremden Computer zu erhalten.

Praktisches Beispiel: Schüler stiehlt Lehrern den Zugang zum Schulsystem

Ein spielerischer und leicht widerspenstiger Schüler in einem Klassenraum, der über eine Box an die Tastatur des Klassencomputers angeschlossen ist, die alles aufzeichnet, was auf der Tastatur gedrückt wurde. Die Installation dauert einige Sekunden, und da die Verdrahtung des Computers ordentlich ist, bestand keine Gefahr, dass jemand die unauffällige Box bemerkte.

Im Klassenzimmer wechseln sich die Lehrer ab, so dass sich mehrere Lehrer an einem Tag am Computer anmelden. Sie können auch herausfinden, aus den Zeitplänen, in der Reihenfolge, in der Sie sich anmelden, so ist es kein Problem, um die aufgezeichneten Passwörter zu Menschen.

Die leicht zugängliche Box erhielt schnell Zugang zum gesamten Schulnetz. Das kann jeder machen, selbst die Firmenlaptops, die die meisten Leute bei der Arbeit mit einer externen Tastatur in die Dockingstation stecken, sind nicht immun. Und während der Student das günstigste Gerät nutzt, das er vom Computer mitnehmen muss, nutzen die Profis ein ausgeklügeltes Gerät, das die Daten direkt drahtlos überträgt. So können Sie den Angreifer nie wieder entdecken

Praxisbeispiel: Pizzabieter haben die Anmeldeinformationen gestohlen

Pizza-Liefer-Jungs sind meist Teil-Timer, die oft drehen sich um in ihrer Position. So ist es kein Problem, für einen Monat eingesetzt werden, liefert Pizzen rund um ein bestimmtes Unternehmen.

Gerade in kleineren Unternehmen ist es nicht ungewöhnlich, dass ein Zusteller es in die Büros schafft oder eine Weile wartet. Der Schreibtisch-Computer an der Rezeption ist auch in dieser riskant.

Zurück zum Zusteller: Er nahm sich einen Moment Zeit, um ein Fernüberwachungsgerät zu installieren. In Büros, in denen mehrere Personen arbeiten, wurden die unauffälligen Gegenstände, die im Schrank gelassen wurden, nicht bemerkt, und das Gerät war in der Lage, die Bescheinigungen eines Arbeiters, der in der Schuss war, abzurufen.

Lassen Sie sich nicht von Zustellern steinigen: Haben Sie keine Angst vor Zustellern, Briefträgern und Zustellern. Aber nie vertrauen, dass diese zuverlässig und bewährte Menschen und behandeln sie entsprechend. Sie sollten nicht überall unbeaufsichtigt bleiben, wo etwas passieren kann. Lieferfirmen haften definitiv nicht für sie.

Multi-Faktor-Login muss nicht unbedingt eingeführt werden, jeder kennt es vom E-Banking.

Was ist sein Hauptvorteil? Das Grundprinzip ist, dass die Beschaffung oder Offenlegung von Informationen, die sich durch einen öffentlichen Raum bewegen, nicht ausreicht, um Zugang zu erlangen. Die Eingabe von Daten, die von einer Kamera, einem Tastaturleser oder ähnlichem erfasst werden können, darf für den Zugriff nicht ausreichen.

Die Grundlage der Sicherheit ist daher, dass andere Daten als die, die Sie kennen und geben Sie für die Anmeldung erforderlich ist. Entweder das Gerät oder ein anderes System, um Ihre Identität zu bestätigen.

byl potřeba i jiný údaj, než jen ten, který znáte a zadáte. Buď zařízení, které máte, nebo přístup do jiného systému, kterým potrdíte identitu.

Zwei-Faktor-Login-Optionen

Das System ermöglicht zwei Varianten der Zwei-Faktor-Anmeldung: per E-Mail oder eine sichere und bequeme Form der biometrischen Handy-Authentifizierung.

E-Mail-Authentifizierung

Die grundlegende Methode der zweiten Authentifizierung ist der Code, der an die E-Mail gesendet wird. Nach Eingabe des korrekten Namens und Passworts erhalten Sie den Code, den Sie eingeben müssen, bevor das System Sie einliest.

Die E-Mail-Authentifizierungsmethode ist wirksam gegen brute-force-access-Erkennung, aber möglicherweise nicht genug, in einer situation, wo jemand, zum Beispiel Lauschangriffe auf Ihre Passwörter. Es ist sehr wahrscheinlich, dass sie auch Zugriff auf die E-Mail erhalten.

Handy-Authentifizierung

Wenn Sie die mobile App installieren (vorerst nur für Android), können Sie den Zugriff über Ihr Mobiltelefon authentifizieren.

Nach der Eingabe des Zugangs werden Sie aufgefordert, den Zugang in der App des Mobiltelefons zu bestätigen, die dann eine Login-Anfrage für Sie öffnet. Wir empfehlen die Verwendung von Fingerabdruck-Authentifizierung, die bequem ist und gibt die größte Sicherheit, dass es nie den Code, den Sie eingeben.

Systém nesbírá biometrické údaje

Selbst wenn Ihre biometrischen Daten verwendet werden, werden diese nicht erfasst und verarbeitet. Die Identifizierung und Überprüfung Ihrer Identität ist eine Angelegenheit für Ihr Mobiltelefon, und die Daten gelangen nie an unser System. Es erreicht nicht Ihr Telefon, oder sogar unsere App auf Ihrem Handyu

Sie müssen nicht immer zwei-Faktor-Login ausführen

Sie verwenden das System wahrscheinlich vor allem von Ihrem Laptop oder im Allgemeinen Ihr persönliches Gerät. Wir empfehlen daher, immer denselben Browser zu verwenden und ihn als vertrauenswürdiges Gerät einzustellen. Das System speichert es, und Sie können es ohne Authentifizierung von demselben Gerät und Browser zugreifen.

App über Edge in Windows installieren

Wir empfehlen die Installation von AyMINE in Windows – Sie werden eine noch einfachere Aufgabe haben.

Vorteile für die Installation:

- Sie haben die Möglichkeit, die App direkt auf Ihrem Desktop oder vor dem Start zu platzieren

- Die App merkt sich Ihr Login und spart Ihnen Startzeit

- Benachrichtigungen erhalten Sie in der Benachrichtigungsleiste leichter, da Sie die App im Hintergrund lassen können. Schließen Sie es nicht mit Ihrem Browser.

- AyMINE ist sicher Auch nach der Installation läuft AyMINE wie eine App in einer geschützten Webbrowser-Umgebung. Es ist somit 100% isoliert von anderen Daten und Programmen auf Ihrem Computer, ist die Daten in AyMINE von Ransomware und Ihrem Computer vor potenziellen Risiken von AyMINE geschützt

- AyMINE wird aktualisiert Im Gegensatz zu nativen Apps wird AyMINE immer aktualisiert. Sie müssen niemals ein Update herunterladen. Loggen Sie sich einfach aus und die neueste Version wird veröffentlicht.

Nicht an MS Edge gewöhnt? Macht nichts, die app verhält sich genau das gleiche in MS Edge wie in anderen Browsern. Darüber hinaus wird es nicht Durcheinander mit anderen Seiten in Ihrem Browser und Sie werden nicht danach suchen.

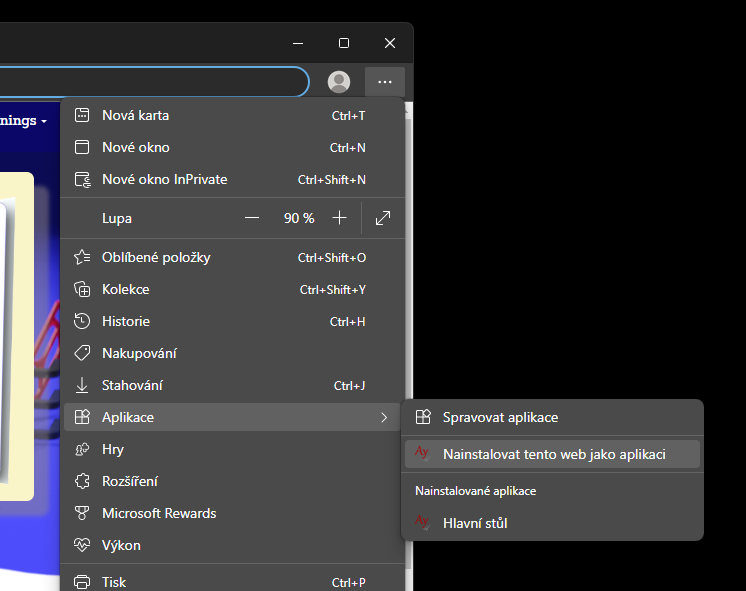

Installation in Chrome

Chrome bietet die gleiche Installationsoption – nicht nur unter Windows, sondern auch auf Ihrem Handy.

AyMINE auf Ihrem Handy installieren (Android / iOS)

Sie können AyMINE über Chrome installieren, indem Sie die oben beschriebenen Schritte befolgen: Melden Sie sich bei AyMINE an und wählen Sie aus dem Menü auf Ihrem Handy installieren.

Auswahl des Anwendungs-Icons

Bevor Sie sich für die Installation entscheiden, können Sie im persönlichen Einstellungsmenü das Anwendungssymbol auswählen und auswählen, welches Symbol Sie verwenden möchten. Die Anwendung wird nach der Installation mit dem von Ihnen gewählten Symbol angezeigt. Wenn Sie AyMINE mit mehreren Accounts installiert haben, können Sie visuell erkennen, welche Installation welche ist.

Android: Apka oder Installation via Chrome

Wir empfehlen Ihnen, die Chrome-Installation auf Ihrem Mobiltelefon zu verwenden. Im Gegensatz zu Apka haben Sie immer die aktuelle Version, da die Anwendung aktualisiert wird, wenn Sie sich einloggen. Apka kann dies nicht aus dem Laden, so dass Sie nicht über die neuesten Funktionen in es.